Cisco 3.2.1.7

Das gegebene Switch- Netzwerk war bereits fertig konfiguriert, allerdings ohne VLANs. Insgesamt setzte es sich auf 3 privaten Netzen der Klasse B zusammen.

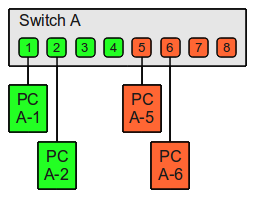

Topologie:

Die erste Aufgabe der Übung bestand darin, mithilfe des Ping- Tools zu testen, welche PCs miteinander kommunizieren können. Logischerweise können immer nur diejenigen Hosts miteinander Pakete tauschen, die sich auch im gleichen Netz befinden, da, wie in der Topologie zu erkennen ist, kein Router bzw. Layer 3- Switch implementiert wurde.

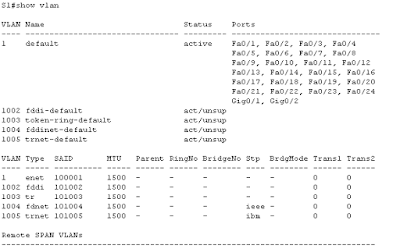

Außerdem sollten im ersten Part auch alle VLANs an Switch 1 (S1) angezeigt werden.

"show vlan" zeigt alle konfigurierten VLANs eines Switches an. Standardmäßig existiert nur der Eintrag von "VLAN 1", welches für remote- Verbindungen verwendet wird. (SSH, Telnet)

Man erhält außerdem Auskunft über den Status des VLANs und welche Ports ihm angehören.

Der 2. Teil der Aufgabe bestand darin, die VLANs zu konfigurieren.

Bsp.: S1

Es wird extra angemerkt das die Groß-Kleinschreibung durchaus eine Rolle spielt.

Um ein VLAN zu erstellen muss man in den Config Modus wechseln, wo anschließend ein VLAN mit der zugehörigen ID erstellt werden kann. Im nachhinein wird der Name des VLANs angegeben.

Dies sollte anschließend auch bei Switch 2 (S2) und Switch 3 (S3) durchgeführt werden.

Nun hatten zwar alle Switches VLANs konfiguriert, allerdings wurde ihnen noch keine Ports zugewiesen, was Teil des letzten Parts war.

Bsp.: S2:

Um Ports einen VLAN hinzuzufügen, muss man im Config- Mode, das jeweilige Interface des Switch aufrufen und dort die Konfiguration vornehmen.

Anschließend konnte man noch einmal mit "show vlan" überprüfen, ob die VLANs zum einen korrekt erstellt wurden, und ob die Ports hinzugefügt wurden.

Auch dies musste wieder mit den anderen beiden Switches durchgeführt werden.

Zum Schluss der Übung sollte wieder das Ping- Tool eingesetzt werden, um die Konnektivität zu überprüfen. Vor der VLAN Konfiguration war es möglich zwischen den Hosts die im selben Netzwerk waren zu pingen.

- PC1 -> PC4

- PC2 -> PC5

- PC3 -> PC6

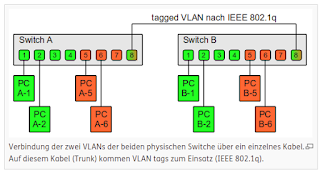

Nun wird man aber feststellen, dass kein Ping mehr erfolgreich sein wird. Dies liegt daran, dass durch VLANs eine logische Trennung der Netzwerke besteht. PC1 und PC4 befinden sich zum Beispiel zwar beide in VLAN 10, allerdings ist PC4 nur über Gi0/1 am Switch 2 erreichbar. Gi0/1 wurde aber nie VLAN 10 zugewiesen, weshalb PC1 dieser Port nicht zur Verfügung steht.

Um VLANs miteinader zu verbinden, um somit eine Kommunikation zu ermöglichen, gibt es Trunks, welche der Verbindung von VLANs dienen. So können über nur einen Trunk sämtliche VLANs miteinander verbunden werden.

Die Übung sollte noch einmal zum Ausdruck bringen, dass durch VLANs eben eine logische Trennung herrscht und dass es an speziellen Verbindungen (Trunks) bedarf, um zwischen VLANs zu kommunizieren zu können.